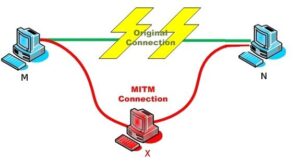

Un atac de “Man in the Middle” (MITM) és un terme general que descriu quan un atacant es col·loca enmig d’una conversa entre un usuari i una aplicació, ja sigui per escoltar en secret o per suplantar una de les parts, fent que sembli que s’està produint un intercanvi normal d’informació.

L’objectiu d’un atac és robar informació personal, com ara credencials d’inici de sessió, detalls de comptes i números de targetes de crèdit. Els objectius típicament són els usuaris d’aplicacions financeres, empreses SaaS, llocs de comerç electrònic i altres llocs web on es requereix iniciar sessió. La informació obtinguda durant un atac pot ser utilitzada per a diversos propòsits, incloent-hi el robatori d’identitat, transferències de fons no autoritzades o un canvi de contrasenya il·lícit. A més, pot ser utilitzada per obtenir una base dins d’un perímetre segur durant l’etapa d’infiltració d’un atac avançat persistent (APT).

En termes generals, un atac MITM és l’equivalent a un carter que obre el teu extracte bancari, anota els detalls del teu compte i després torna a segellar el sobre i el lliura a la teva porta.

Com s’executa un atac MITM?

L’execució d’un atac MITM reeixit té dues fases diferents: la intercepció i el desxifrat.

- La intercepció és el primer pas que intercepta el trànsit de l’usuari a través de la xarxa de l’atacant abans que arribi a la seva destinació prevista. La manera més comuna (i senzilla) de fer això és un atac passiu en el qual un atacant posa a disposició del públic punts d’accés WiFi gratuïts i maliciosos. Normalment anomenats d’una manera que correspon a la seva ubicació, no estan protegits amb contrasenya. Un cop una víctima es connecta a un d’aquests punts d’accés, l’atacant obté visibilitat completa de qualsevol intercanvi de dades en línia.Els atacants que desitgin adoptar un enfocament més actiu en la intercepció poden llançar un dels següents atacs:

- La falsificació d’IP: Implica que un atacant es disfressi com una aplicació alterant les capçaleres dels paquets en una adreça IP. Com a resultat, els usuaris que intenten accedir a una URL connectada a l’aplicació són enviats al lloc web de l’atacant.

- L’spoofing ARP: És el procés d’enllaçar l’adreça MAC d’un atacant amb l’adreça IP d’un usuari legítim en una xarxa d’àrea local utilitzant missatges ARP falsos. Com a resultat, les dades enviades per l’usuari a l’adreça IP de l’amfitrió són transmeses a l’atacant.

- L’spoofing DNS: També conegut com a enverinament de la memòria cau DNS, implica infiltrar-se en un servidor DNS i alterar el registre d’adreces d’un lloc web. Com a resultat, els usuaris que intenten accedir al lloc són enviats pel registre DNS alterat al lloc de l’atacant.

- Després de la intercepció: Qualsevol trànsit SSL bidireccional necessita ser desxifrat sense alertar l’usuari o l’aplicació.Existeixen diverses maneres d’aconseguir això:

- El spoofing HTTPS: Envia un certificat fals al navegador de la víctima un cop es fa la sol·licitud de connexió inicial a un lloc segur. Conté una empremta digital associada a l’aplicació compromesa, que el navegador verifica segons una llista existent de llocs de confiança. Llavors, l’atacant pot accedir a qualsevol dada introduïda per la víctima abans que es transmeti a l’aplicació.

- El SSL BEAST: (Exploit del navegador contra SSL/TLS) ataca una vulnerabilitat de la versió TLS 1.0 en SSL. Aquí, l’ordinador de la víctima és infectat amb JavaScript maliciós que intercepta cookies encriptades enviades per una aplicació web. Aleshores, el bloc de xifratge de l’aplicació (CBC) és compromès per desxifrar les seves cookies i tokens d’autenticació.

- El segrest SSL: Es produeix quan un atacant passa claus d’autenticació falses tant a l’usuari com a l’aplicació durant un aparellament TCP. Això configura el que sembla ser una connexió segura quan, de fet, el man in the middle controla tota la sessió.L’SSL stripping: Degrada una connexió HTTPS a HTTP interceptant l’autenticació TLS enviada des de l’aplicació a l’usuari. L’atacant envia una versió no xifrada del lloc de l’aplicació a l’usuari mentre manté la sessió segura amb l’aplicació. Mentrestant, tota la sessió de l’usuari és visible per a l’atacant.

Com bloquejo un atac MITM?

Bloquejar els atacs MITM requereix diversos passos pràctics per part dels usuaris, així com una combinació de mètodes d’encriptació i verificació per a les aplicacions.

Per als usuaris, això significa:

- Evitar connexions WiFi que no estiguin protegides amb contrasenya.

- Tenir cura de les notificacions del navegador que informen que un lloc web no és segur.

- Tancar sessió immediatament d’una aplicació segura quan no s’estigui utilitzant.

- No utilitzar xarxes públiques (per exemple, cafeteries, hotels) quan es realitzin transaccions sensibles.

- Per als operadors de llocs web, els protocols de comunicació segurs, incloent-hi TLS i HTTPS, ajuden a mitigar els atacs de falsificació xifrant i autenticant robustament les dades transmeses. Això impedeix la intercepció del trànsit del lloc i bloqueja el desxifrat de dades sensibles, com els tokens d’autenticació.

- Es considera una bona pràctica per a les aplicacions utilitzar SSL/TLS per assegurar cada pàgina del seu lloc i no només les pàgines que requereixen que els usuaris iniciïn sessió. Això ajuda a disminuir la possibilitat que un atacant pugui robar cookies de sessió d’un usuari que navega per una secció no segura d’un lloc web mentre està connectat.

Contacta amb nosaltres per a tenir més informació.